雲端資料儲存的確存在固有的風險,但目前也有方法能降低這些風險。從公用雲到混合雲,公司必須根據受保護項目的價值進行挑選,並實作能達到高度安全性的技術。

雲端資料儲存技術的吸引力愈來愈強。現今企業之所以選擇雲端儲存技術,是因為此技術平台兼具成本效益、可用性及恢復性,能讓企業在多個環境之間快速佈建資源。雲端有三種選擇,分別是公用雲、私有雲和混合雲,各有優點,在安全性方面也各有優劣。

大型第三方雲端供應商都有安全專用頻寬,但並非所有供應商都是如此。無論是哪一種類型的雲端環境,都存在安全漏洞,如內部威脅、帳號竊取、分散式阻斷服務(DDoS)、僅用密碼的防禦措施,以及無所不在的惡意程式等。雲端的單純性,正是容易遭受各種惡意攻擊的原因。透過監測、身份驗證、註冊處理及網路流量評估方法,即可提高安全偵測水準,有效排除大部分的網路濫用行為。

登上頭條還是安全儲存資料

雲端本身具有安全性風險。不論是Microsoft、Dropbox、墨西哥國家選舉委員會、LinkedIn、Home Depot、Apple iCloud及Yahoo,都曾遭受過至今最嚴重的一些雲端安全性漏洞。光是2019年就發生過未經授權存取資料、員工資訊、技術及廠商流程等漏洞。維持可用性並確保將停機風險降至最低,是雲端供應商的責任。但其實所有相關單位都難辭其咎。

提高安全性的方法有很多。雖然雲端供應商會提供一定程度的安全性,但也應該採取其他補強措施。另外,企業可以聘請安全解決方案公司來強化其保護能力。應確保資料準確,就能真正發現資料異常之處,而不是讓伺服器出現不正確的資訊。需要整合並彙整雲端資訊。確保持續提供保護,同時升級和分析保護做法,並在必要時做出更改。

留意能促進更全面整合的機會。歸根結底,若能從單一主控台全面檢視所採用的任何雲端,則可提供更好的端對端保護。需要良好的第三方安全工具將這些不同的環境整合在一起。俗話說得好,便宜沒好貨。如果只是因為價格最低而選擇某個方案,使用後發現不盡理想也是預料之中。

眾多可用的開發選擇

維護資料儲存安全性的方法推陳出新,功能也更加強大。以下舉幾個例子:

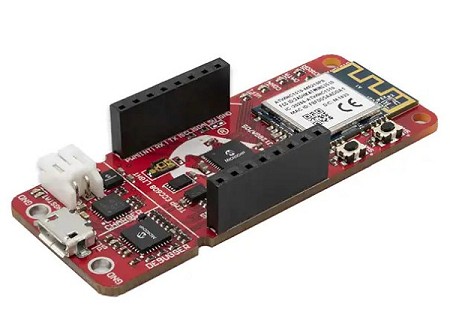

Microchip的PIC-IoT WG 開發板可將16位元的PIC應用連線至Google Cloud。如圖一所示,此開發板由PIC微控制器(MCU)、安全元件 IC 以及通過認證的 Wi-Fi 網路控制器組成。此解決方案可消除大型軟體架構和即時作業系統(RTOS)固有的安全漏洞。

| 圖一 : Microchip 的 PIC-IoT WG 開發板,能讓設計人員在新一代 IoT 產品中安全地增添雲端連線。(source:Microchip Technology) |

|

此PIC-IoT WG開發板可透過線上入口網站連接。此開發板可讓開發人員使用線上入口網站,將雲端連線添加到新一代產品中。在此入口網站上,開發人員可使用該公司MPLAB Code Configurator(MCC)進行應用的開發、除錯和客製化作業。

此開發板可促成eXtreme Low-Power(XLP)PIC MCU與整合式核心獨立周邊以及安全元件連接,藉此保護硬體的信任根目錄。此PIC-IoT WG開發板由MPLAB X整合式開發環境(IDE)和MCC快速原型開發工具提供支援。

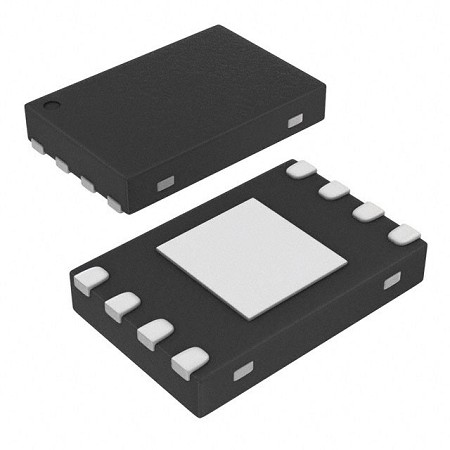

在此「邊緣到雲端」環境中,提供安全身份驗證非常重要。Microchip的ATECC608A CryptoAuthentication元件提供硬體式信任根目錄,再結合Google Cloud Platform的 Google Cloud IoT Core或AWS IoT,可達到必要的安全身份驗證(圖二)。而此安全性要歸功於加密輔助處理器以及安全的硬體式金鑰儲存區(最多可儲存 16 個金鑰)。使用CryptoAuthoLib函式庫,就可獨立地選擇MCU。

| 圖二 : Microchip 的 ATECC608A 安全加密元件,可針對 Google Cloud 和 AWS IoT 平台提供安全身份驗證。(source:Microchip Technology) |

|

Microchip的安全工廠會使用ATECC608A的硬體安全模組(HSM)網路佈建元件憑證。安全元件會使用元件憑證和亂數產生器(RNG),在工廠產生元件內的私鑰,因此,使用者、製造流程或軟體絕不會得知這些私鑰。

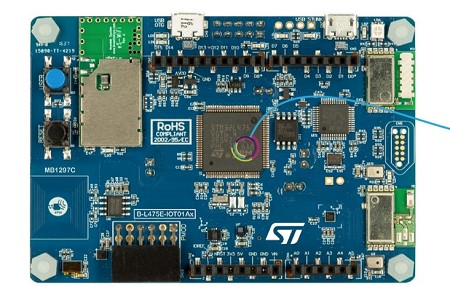

STMicroelectronics的高連接性STM32L4 IoT 探索套件,可讓建構IoT裝置的開發人員快速將系統連接至雲端服務供應商。設計人員能充分運用ST的X-CUBE-AWS擴充軟體,快速連接到 Amazon Web Services(AWS)IoT平台,並取用雲端上的工具和服務,包括裝置監測和控制、數據分析以及機器學習。

| 圖三 : STMicroelectronics 的 STM32L4 IoT 探索套件,可讓開發人員以相對較輕鬆的方式,將系統連接至雲端服務。(source:STMicroelectronics) |

|

風險在哪裡?

根據 Cisco 網路安全報告,有31%的企業組織都曾遭受網路攻擊;IBM估計,有37%的安全性風險位於應用層。使用雲端服務供應商的服務時,和其他人將會使用相同的應用使用者介面,這表示從身份驗證到加密的過程,安全性的充沛程度有待商榷。請記住,資料除了被取用以外,也可能遭到篡改或刪除。請確保供應商提供高規格的安全性。請使用身份驗證和加密技術,並確切瞭解雲端服務供應商所提供的安全能力及其歷來的效果。

總結

令人驚訝的是,根據RedLock(一家為組織整體公用雲端環境提供可視性與威脅偵測服務的供應商)的資訊,有49%的資料庫都沒有加密,且平均有51%的企業都曾公佈至少有一個雲端儲存服務。Gartner宣稱,到2022年,預計至少有95%的雲端安全事件是源自於客戶的過失。Forrester也斷言,有80%的安全漏洞涉及授權憑證。顯然,許多單位都要為此負責,而雲端服務供應商和雲端服務使用者都是罪魁禍首。

毫無疑問,若想維持資料安全,除了必須對資料進行加密和使用多因素身份驗證外,還需要限制存取、測試現有的安全能力,更要在組織的各個層級提供安全訓練。組織不僅需要選擇強大的雲端安全解決方案,不讓犯罪活動可機可乘,還要重視企業實務和政策,以補強雲端服務供應商的措施。此外,也要持續重新檢視這些措施,跟上快速演變的安全措施潮流。

雲端就跟所有資料儲存環境一樣,的確存在固有的風險,但目前也有方法能降低這些風險。從價格較親民且符合成本效益的公用雲,到能為資料隔絕風險的混合雲,公司必須根據受保護項目的價值進行挑選,並實作能達到高度安全性的技術。

(本文作者Rich Miron任職於DigiKey公司)