|

|

| 網路入侵偵測與預防 |

|

【作者: 蔡宏興】 2000年03月01日 星期三

|

|

瀏覽人次:【5603】

前言

當網際網路持續發酵,電子商務觀念也得到大多數人的認同之際,一向在網路上從事竊取資料與搗亂的網路駭客也同樣地注意到這個現象。這種每年可能會造成企業電子商務系統損失慘重,而且意外地終止企業從Web站台所引入商機的網路搗亂行為,在最近更是變本加厲,而且明目張膽的對世界上主要知名的網站進行破壞,導致其站台癱瘓。

包括雅虎在內的知名網站,在二月初就陸續受到網路駭客的刻意攻擊,導致其站台癱瘓而無法提供持續的服務給客戶。此次駭客所使用的攻擊方式─「拒絕服務」(Denial of Service, DoS)也因此大出風頭,成為眾所皆知的網路攻擊方式,而這種由網路駭客所發起,藉由對網站伺服器產生大量服務需求而造成伺服器忙碌,以至於無法提供服務給其他用戶的「拒絕服務」攻擊,也已經達到一個令電子商務網站產生警戒的階段。

何謂「拒絕服務」與攻擊?

不像傳統駭客藉由系統的漏洞而取得其使用權的入侵攻擊方式,「拒絕服務」的攻擊則比較屬於陰險狡詐型,網路駭客藉由選取一個系統以進行攻擊,並透過大量的服務需求以淹沒該系統,並造成被攻擊的系統癱瘓。

「拒絕服務」的攻擊方式大都使用一些「ping」指令的形式,藉由一部電腦送出小的封包到另一部系統以檢查其是否可以進行存取,當被檢查的電腦通知攻擊的電腦它是可以處於服務的狀態時,整個攻擊的行動就可以隨時展開。另一種「拒絕服務」攻擊方式稱為「Ping Flood」,它可以藉由送出大量的ping指令給要攻擊的系統,並在ping指令上使用偽裝的IP位址,由於系統嘗試去回應這些使用假冒位址的服務需求,並且在最後終於放棄,但是卻因此耗用了大量系統資源,接著這大量的網路假需求就會癱瘓所選擇攻擊的目標。

何謂「分散式拒絕服務」與攻擊?

若是想對一個相當大的系統進行攻擊以癱瘓其系統時,就必須動用相當多的電腦對該系統發起同步的「拒絕服務」攻擊,這種分散式的拒絕服務攻擊會從網際網路上的多個地點製造網路流量,讓整個攻擊的行動更為巨大而且更加難以追蹤。這種方式的攻擊行動大都是由一群網路駭客通力合作或者是由單一個網路駭客借用多個其他網站的電腦設備以進行攻擊。

最近攻擊這些國際大型知名的電子商務網站就是使用後者的技術,並且採用了許多不知情的機器做為攻擊站台,這些機器大都是個人或是公司企業所擁有,但是卻被網路駭客所入侵,並植入攻擊程式或是一些可以從遠處控制的代理程式,因此變成這些網路駭客的打手,以引發網路攻擊大戰。

網路駭客可以使用如通訊埠掃描軟體(port scanning)等在網際網路很容易找到大量類似的技術來判斷那些系統的入侵比較容易,一旦選定了要入侵的目標後,網路駭客就會利用各式的方式以取得這些系統的使用權,並在系統內植入這些惡意的軟體,以讓他們做為其發起攻擊的基地,可以隨時隨地對各式不同所要攻擊的網站發動「分散式拒絕服務」(Distributed DoS)的攻擊。

在有些的狀況下,有些網路駭客會採用階層式的控制機制來啟動整個攻擊,網路駭客會對其少數主要的機器發出指令,然後這些機器再依序對於其大量的下游機器發出指令以進行攻擊。一旦這些指令都成功的發出而且這些機器都同時發起,他們就會使用假的IP(faked IP)或是冒用IP(spoofed IP)對選定的系統進行DoS的攻擊。因此為數相當多的系統都被蒙在鼓裡而參與了這個網路的犯罪,並且可能在事後仍然不知情而繼續被網路駭客做為犯罪的工具。

而令大家特別擔心的是,進行類似這種攻擊的軟體可以在網際網路上的各個網站下免費下載,列如TFN2K(泛湧網路)與Stacheldraht(倒鉤鐵絲)就是其中最常見的兩種。TFN2K是在Linux、Solaris與Windows作業平台上執行,並在攻擊時使用UDP、SYN、ICMP回應與ICMP廣播等封包,而這些工具對企業網站最大的威脅則是在其具備分散式攻擊架構的能力。

如何防禦「分散式拒絕服務」的攻擊?

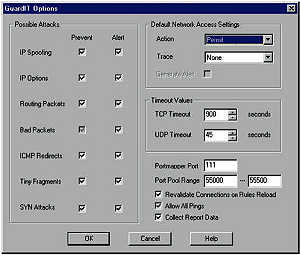

最有效的方法是只允許跟整個Web站台有關的網路流量進入,就可以預防類似的駭客攻擊,尤其是所有的ICMP封包,包括ping指令等,應當都要進行封包的阻絕,因為ICMP的服務大都是被用來發動「拒絕服務」的攻擊。企業使用防火牆就可以阻絕所有的ICMP網路封包,請參考(圖一)及(圖二)所示。

| 《圖二 以CA GuardIT防火牆針對各式封包與攻擊模式進行判斷》 |

|

|

入侵偵測與應採取的措施

即使再嚴密的防護措施都還是可能會有漏洞,所以雖使用圍堵保護方式,但對於Web網站來說仍然有可能會受到大量其它合法的需求而產生類似狀況。舉個例子來說,一般網站為了能夠正常的運作,都必須允許http通訊協定的使用,因此網路駭客也可以對企業網站發出超大量的http需求以達到「拒絕服務」的攻擊效果。為了解決這問題,我們就必須安裝一個具備能夠自動偵測與進行回應的機制(detection and response mechanism),最主要目的就是能夠進行早期的駭客攻擊偵測,並可以快速回應,採取適當的行動以避免對企業系統產生重大危害,讓站台可以持續的提供服務給所有的使用者。

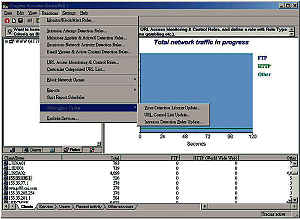

例如,企業可以使用組合國際針對電子商務(e-Business)所推出的安全解決方案─eTrust系列中的eTrust Intrusion Detection軟體來達成及早偵測到從一些特定網路所傳來的大量網路流量,並採取適當回應的需求,如(圖三)。eTrust Intrusion Detection可以在幾秒鐘的情況下偵測到網路駭客的攻擊,並且藉由將其動態的規則(dynamic rules)送至下列各式不同常用的防火牆產品,以進行封包的過濾回應動作:

| 《圖三 透過eTrust Intrusion Detecting設定並偵測各式不同的網路入侵活動》 |

|

- ●eTrust Firewall

- ●透過SAMP介面的CheckPoint的Firewall-1

- ●透過Access List的Cisco router

如何讓自己的機器不會變為網路駭客犯罪的工具

您需要與您所使用的ISP查證他們是否已經使用了最新的安全設備與裝置等具備防護功能的軟硬體設備等,並將其周邊路由器的封包過路功能打開以進行檢驗;個人用戶若是使用專線而且經常24小時開機的話,也請考慮安裝個人防火牆等類似的軟體,以確保其系統不會被其他的人蓄意破壞與非經授權的使用,如(圖四),並且最好在每部電腦上執行最新的電腦病毒防治軟體與更新所使用的病毒碼,以防止具備惡意的程式入侵而不經意的變成網路劊子手,因為最新的電腦病毒防治軟體與病毒碼已經可以偵測到入侵電腦具備Trojan Horse病毒以避免做為網路駭客發動攻擊的前哨站。

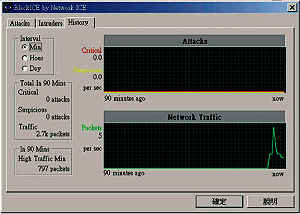

| 《圖四 個人電腦用戶可透過BlackICE這種小型的入侵偵測工具以偵測駭客的入侵》 |

|

作業系統與應用程式的防護

藉由經常查詢網路論壇、安全防護組織的常見問答集(FAQ)與相關安全製造廠商的建議等,使用者可以確保其所使用的Linux、Windows或Unix機器不會有讓外部的非法授權使用者擁有系統管理帳號使用權限的安全漏洞;而在電腦系統上使用的應用程式也可能會有一些臭蟲,而導致讓駭客有機可乘,如以前曾發生過的Buffer Overflow等問題,這些問題也都是使用者常會忽略的細節,因為一般企業在系統執行相當穩定之時,大都希望不要對系統進行任何的修改,而廠商也大都抱著多一事不如少一事的心理,而不會主動的對客戶進行系統修補(patch),以至於每個安全防護組織所公佈的安全漏洞在每個企業使用的系統都可以成功的入侵。

駭客所使用的工具

使用者的電腦中最好在任何的時間都不要執行任何知名的駭客入侵工具,例如︰電腦緊急回應組/協調中心(Computer Emergency Response Team/Coordination Center - CERT/CC)就已經將下面的工具列入其範疇:

- ●泛湧網路(Tribe Flood Network, TFN)

- ●Trin00

- ●Stacheldraht

除了針對這些駭客常用的工具進行掃描外,使用者也必須對其他的駭客程式,如Back Orifice等類似可以進行遠端遙控與資料收集的程式進行檢查,這些目前採用電腦病毒防治程式配合最新的病毒碼資料都可以掃描得出來。

如何選擇解決方案

這種「拒絕服務」與分散式「拒絕服務」的攻擊方式,除了造成網路大量的流量外,也會對系統資源進行大量的消耗,所以除了使用上述我們所提及的入侵偵測、防火牆進行通訊協定與進入監控與電腦病毒防治軟體以偵測這些惡意的應用程式外,其實透過適當的Web網站管理、網路管理與系統管理軟體,也可以在駭客進行入侵時所湧入的異常網路流量或異於平時的系統資源使用量時,透過所預先設定的監測門檻值(threshold),在整個系統剛出現異狀時,即可通知系統管理人員,以及早進行檢視與排除。利用這些監視整個電子商務系統或是不同Web網站、伺服器等的資源使用狀態,在與防火牆、入侵偵測與電腦病毒防治等整合在一起,就可以形成一道綿密的防護網,可以主動的防止各式惡意入侵或是人為因素所引起的不同狀況,請參見(圖五)。

| 《圖五 eTrust Intrusion Detection提供入侵模式與病毒碼的更新》 |

|

結論

電子商務提供了一個比以往更為便利的網路交易環境給所有的網際網路使用者,在使用大量的Web站台、提供了珍貴的公司資訊、關鍵任務的商業應用程式與消費者私有的資訊,但同時也產生更多的風險。為了能夠在這個競爭激烈又處處佈滿危機的環境中獲得成功,企業組織必須在使用者存取其資源的同時也必須保護其針對的資產,並確保其消費者私有資訊的安全。企業經營管理人員應該選擇能夠解決上述問題,並針對各種的電子商務作業環境提供端點對端點的安全基礎架構的解決方案。另外,在選購這類產品時也應該考慮其整合性與支援性,除了能夠提供這類入侵偵測與防治的產品外,也應該能讓防火牆與電腦病毒防治的軟體整合在一起,並可以定期提供病毒碼與入侵攻擊模式資料庫的更新,以在面對網際網路科技日新月異之際,也能提供完整的企業與電子商務系統的資訊安全防護。

(作者任職於組合國際公司)

|