智慧製造趨勢無法擋,但於此同時卻必須面對日益猖獗的勒索或釣魚攻擊、惡意軟體滲透等資安問題,雖然很是心累,企業仍必須努力面對。

研調機構MarketsandMarkets指出,2022年全球OT(Operational Technology)資安市場估值約達155億美元,2027年可望達324億美元,年複合年成長率約15.8%。愈來愈多製造業邁向數位轉型,促使資訊技術(IT)與營運技術(OT)系統逐漸融合,也因此讓惡意程式可以從IT場域移動到OT網路,各種資安問題如野火蔓延。智慧製造趨勢無法擋,但於此同時卻必須面對日益猖獗的勒索或釣魚攻擊、惡意軟體滲透等資安問題,雖然很是心累,企業仍必須努力面對。

越智慧越危險!

趨勢科技委託Sapio Research於2022年5-6月針對全球26個國家的2,958名IT決策者進行一項問卷調查,結果顯示,台灣有72%的企業供應鏈曾遭遇勒索病毒襲擊,高達87%的IT負責人認為,企業因合作夥伴與客戶關係而更容易成為駭客覬覦的目標。高達61%的企業供應鏈由資安防護力較弱的中小企業所組成,使得資安防護難度更高。

供應鏈也可能成為駭客入侵的跳板。調查還顯示,過去三年曾遭遇勒索病毒襲擊的企業中,全球約67%、台灣約76%的企業表示駭客曾主動告知其客戶或合作夥伴遭勒索病毒入侵的事實,試圖透過此種方式逼迫他們支付贖金。此外,全球約47%的企業會與供應商分享勒索病毒攻擊資訊,但也有25%表示不會與合作夥伴分享可能有用的威脅資訊,而資訊不夠透明即時也成為資安防護的隱憂。

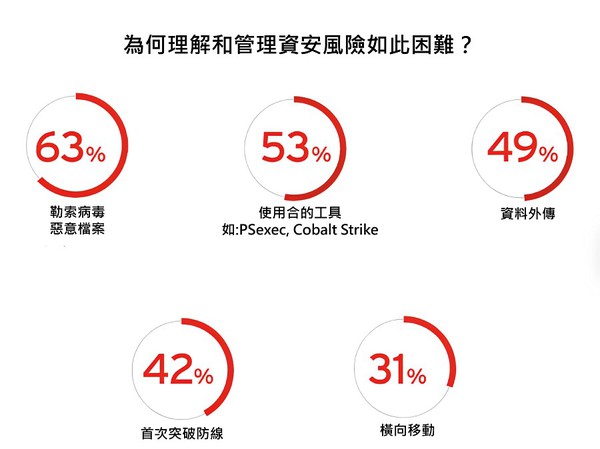

| 圖1 : 理解及管理網路風險的5大難處。(source:趨勢科技) |

|

另一方面,《IBM 2022年度資訊安全威脅報告》指出,2021年全球製造業受駭客攻擊的次數首度超越金融業。因為有利可圖,加上仍有不少製造業的資安防護意識與保護罩相對薄弱,導致近年來全球製造業已成駭客心中的肥羊首選,尤其是跨國製造工廠以及具備龐大供應鏈系統的相關企業。因此,製造業遭駭後出現三重勒索甚至四重勒索的情況並不少見。

警訊:駭客不只謀財,可能害命!

2022年日本豐田汽車集團的2家重要供應商接連遭駭客攻擊導致零件供應系統停止運作的事件讓人記憶猶新。二月底小島沖壓工業(KOJIMA INDUSTRIES CORPORATION)遭駭造成豐田汽車全國14間工廠、28條生產線全面停工;三月份位於德國的關係企業電裝公司(DENSO CORPORATION)則被竊取了15萬7千筆的機密資料,除了潘朵拉(Pandora)駭客集團要求贖金帶來威脅,豐田日本境內工廠全面停工一天約影響5%的月產量,相當於1萬多輛汽車,整體損失相當驚人。

事實上,豐田汽車早已透過各種方式提高資安防禦,不過,由於供應鏈規模過於龐大,想要滴水不漏做好管理確實有難度。睿控網安(TXOne Networks)執行長劉榮太指出,駭客攻擊製造業主要有2種作法,一是透過勒索病毒(Ransomware)加密所有電腦檔案,導致工廠產線全面停擺,除非受害企業支付高額贖金換取解密金鑰,產線難以即時恢復運作。

| 圖2 : 睿控網安執行長劉榮太。(source:TXOne Networks) |

|

另一種方式是透過遠端控制重要系統,釀成各種災害已達目的,如之前有駭客遠端控制美國佛羅里達淨水廠的控制系統,將水中氫氧化鈉濃度調高111倍,試圖產出毒水;2017年中東石油工廠的製程安全系統則遭駭客植入Triton惡意程式導致系統保護失效,機件也因為超過安全負荷而失控。這類攻擊方式不單可能造成重大的財務損失,也可能釀成各種工安事件,駭客不只謀財,還極可能害命。

英國資安組織IMSM(International Management Systems Marketing)則提出五個製造業常見的資安威脅:

(1)勒索病毒

雖然不會直接竊取或破壞企業數據,但駭客置入勒索病毒後提出高額贖金換取解密金鑰,這種做法很容易導致企業營運或生產線停擺,萬一平日沒有做好系統備份或者資安防護措施不夠到位就很容易任人宰割。

(2)設誘釣魚

許多公司的內網與外網相互串聯,外部信件就成為駭客釣魚的魚餌,比方偽裝成IT人員、主管、供應商寄信給公司內部員工,貿然點擊信中附件或連結就可能遭到惡意入侵。

(3)植入惡意程式

已經有駭客植入惡意程式到與製程相關的安全系統中,破壞系統保護力,這種方式導致生產線機件失靈或失控,不只造成生產線停工,還可能導致工安意外與傷亡。

(4)攻擊供應鏈

製造業供應鏈彼此間環環相扣,牽一髮動全身,其中一個環節遭駭,比方數據遭竊、遭植入惡意程式即可能禍及整個供應鏈成員。

(5)人禍難防

看準網路攻擊帶來的豐厚贖金、商業利益或挾怨報復,也有企業內部員工勾結駭客監守自盜,「內鬼」事件並非電影中情節。

中華民國資料保護協會監事、微智安聯股份有限公司創辦人兼執行長蔡一郎認為,自動化工廠時代來臨,需要大量的生產數據、流程、品質監控,雖然智能化、自動化、無人化成為趨勢,可以極好地節省人力資源、加速產品出貨、建立物流貨品管理,但在工業物聯網時代,可被公開搜尋的聯網設備與系統、可被用來進行攻擊系統的軟體漏洞、系統故障導致裝置與設施損壞、駭客針對性攻擊與資料外洩、透過IT環境入侵導致OT系統遭勒索攻擊,或者系統被操縱導致操作中斷與流程破壞都是常見的資安風險。

| 圖3 : 中華民國資料保護協會監事、微智安聯股份有限公司創辦人兼執行長蔡一郎。(Source:微智安聯) |

|

| 圖4 : 工業控制物聯網常見的資安風險。(Source:微智安聯) |

|

資策會(MIC)資深產業分析師童啟晟表示,工業控制系統從過去的封閉式系統走向與IT系統融合,開放、通用性的架構固然縮短了OT與IT間的差異,卻帶來新的資安弱點,如OT系統受到病毒、木馬等惡意軟體的威脅。OT系統斷電要提前數天甚至數周的時間規劃,一旦被迫關機、重新啟動或停機,容易造成重大損失。此外,OT更新較為繁雜,就算是套用修補程式及防毒軟體,也需要經過測試、批准安裝、排程執行與驗證等流程,導致維護成本提高,至於使用者遠端登入更可能帶來非法連線的風險。

網路社會愈活躍 病毒流竄愈快速

趨勢科技《2022年上半年網路資安報告》數據顯示,2022年上半年全球威脅情報網共攔截逾620億次的威脅,相較於2021年的10億次,三年間以每半年增加一倍的速度成長,此一趨勢多半與遠距上班模式有關。

《IBM 2022年度資訊安全威脅報告》進一步指出,企業最大的資安威脅已經不是勒索軟體,而是遠端後門攻擊,網路釣魚仍是主要媒介。2022年逾四成的攻擊事件採用網路釣魚,其中逾60%採用魚叉式網路釣魚附件,逾30%使用魚叉式網路釣魚連結,約5%採用魚叉式網路釣魚服務。

另一項趨勢科技調查則顯示,高達六成的人會在工作中使用個人智慧型手機、平板電腦等智慧裝置,即便許多企業禁止員工這樣做或提醒員工不要在多個網站中使用密碼,但仍有高達八成的人沒有遵守這些規定,為駭客大開方便之門,一不小心就會後院失火。

糟糕的是,不少企業從遭駭到發現問題存在著時間差,而發現問題到修補漏洞或支付贖金也同樣存在時間差。工研院資訊與通訊研究所副所長黃維中即指出,企業發現遭駭平均約需60天,修補一個漏洞可能得花上69天。

尤其台灣的製造業諸如半導體、智慧製造產線具有設備架構變異性小、環境高度機敏,而且多屬封閉型設備網路,如果舊系統無法即時更新,風險更大。唯有加強防禦措施,打造隔離安全防護網才可能降低資安風險,如強化零信任、零信任端點防護、自動化網路微隔離、隱私強化技術、資安風險評級等系統核心技術。

製造業是2022年受駭客攻擊、勒索最為嚴重的產業,主要因為攻擊者抓準了製造業對於停機停工的容忍度極低,更容易成功作案。軟銀子公司SB Technology首席安全研究員?伸弘認為,許多供應商與關係企業仰賴外部服務,更有必要密切掌握萬一供應商與關企遭受網路攻擊或發生其他問題時可能造成何種影響,也要提前沙盤推演應變措施,而且應切實做好系統備份。

資安防護零信任:打造安全防護網+降低人為疏失

即使國內外製造業及供應鏈遭駭的資安事件層出不窮,仍有許多製造業者尚未積極投入資安防禦行列。劉榮太認為,製造業部署資安容易遭遇兩大難題,一是防護意識低落,二是機台新舊迭代之間不相容。一般人在使用個人電腦時多半有安裝防毒軟體的危機意識,但製造業的機台管理礙於生產效率,可能忽略資安防護。

工業4.0與智慧製造興起,多數工廠已邁向自動化生產,但是各種設備之間可能是不同時期購入,品牌廠商也不盡相同,增加資安管理與維運難度與負擔。此外,駭客也會隨著智慧化腳步與時俱進,如果金融業的資安防護網不易攻克,將目標轉向機台眾多、供應鏈與產線綿密的製造業可能獲利更豐,這也是近年來製造業遭駭比例愈來愈高的原因之一。

趨勢科技台灣區暨香港區總經理洪偉淦認為,很多企業還是沒有採取行動來協同改善合作夥伴的網路資安,防範這類風險須針對日益擴大的受攻擊面改善其可視性與控管。

建議企業可採用全方位資安平台以持續性地評估風險與威脅,不僅有助盤點系統受攻擊面、分析網路資安風險,更能有效防範及回應威脅。供應商和客戶可遵循以下10個步驟降低資安風險:

(1)所有設備與服務採取最低權限政策。

(2)使用多重身份驗證以保護敏感資訊。

(3)在使用前掃描開源文件是否存在漏洞/惡意軟件,並將其構建於持續性整合/ 部署(CI/CD)中。

(4)在威脅產生影響前透過延伸式偵測及回應(XDR)架構蒐集多個防護層(如電子郵件、端點、伺服器、雲端工作負載及網路)資料並自動進行交叉關聯分析,多重偵測、回應並解決威脅。

(5)電子郵件、服務器、雲、網路、端點均採用全面性的多層保護。

(6)持續針對風險查缺補漏並進行漏洞管理。

(7)持續進行用戶教育計畫。

(8)採用攻擊面管理 (ASM) 工具。

(9)定期進行滲透和漏洞測試。

(10)定期測試事件回應計畫。

零信任架構的核心原則是永不信任,永遠驗證!近年來,零信任網路安全策略已成為資安防護的共識,零信任架構(Zero Trust Architecture;ZTA)允許存取之前都要評估安全性,唯有透過強制的證據判斷後才予以信任放行,而且是每次存取都要評估,才能取得信任。

此外,生產線、供應鏈中的所有利害關係人都應隨時提高警覺,切莫事不關己高高掛起,唯有每一位使用者徹底落實零信任網路使用習慣,才能避免「人禍」引駭客進門,有效提高內外網及供應鏈的安全防護效果。