一般人以為,資安多與軟體有關,其實不然,近幾年發生的駭客攻擊事件已經從軟體延伸至硬體,比方2018年Intel爆發Meltdown、Spectre處理器安全漏洞事件,Spectre漏洞會影響採用Intel、AMD和Arm處理器的相關裝置,產生骨牌效應。類似事件讓所有人更加意識到硬體資安的重要性。

除了軟體,資安還包含硬體安全及資料保存。溫度、濕度、氣候、地震、設備老化、電力不穩等因素可能導致硬體設備故障,伴隨資料遺失或毀損,因應之道包含定期檢視硬體狀態、隨時備份重要資料、設置備用電源或不斷電系統等。此外,也要留意防竊,將硬體設備與外部隔離。資料保存方式不論是雲端儲存、硬碟或USB隨身碟,都應該謹慎面對,特別留意防災、防病毒及防竊。

趨勢科技副總經理暨TXOne Networks執行長劉榮太指出,隔斷與「零信任」是相對好的資安防護策略,宜落實以下四點:1.強化資安防護基本功,如多層次防護及修補漏洞;2.強化伺服器防護並落實嚴格的存取控管;3.建立全方位資安可視性,如端點、伺服器、網路、雲端等;4.遵守「零信任(Zero Trust)」原則。

新世代資安防護策略:零信任(Zero Trust)

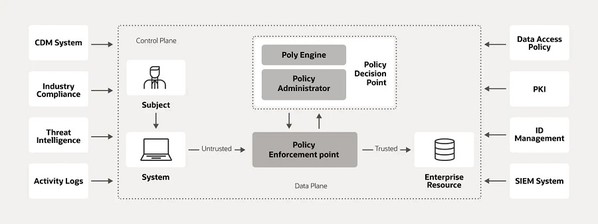

2018年,Nvdia Tegra晶片漏洞禍及任天堂(Switch),名為Fusee Gelee的漏洞藏匿於Switch主機核心Nvidia Tegra X1晶片中,允許駭客執行任意程式,可能波及採用Nvidia Tegra X1晶片的其它裝置。為避免資安威脅導致企業內部網路、個人電腦遭駭,甚至成為加害者,「零信任網路安全」模式應運而生。早在2009年,Forrester首席分析師John Kindervag就提出零信任(Zero Trust Model)資安模式,在零信任環境下,所有網路流量都是「不可信任」的,資安人員須驗證及保護所有資源,限制及嚴格執行存取控管,同時檢測、記錄所有網路流量。

美國國家標準技術研究所(NIST)SP800-207制定的零信任框架ZTA(Zero Trust Architecture)包含身分零信任、帳號零信任、網路安全零信任、網路瀏覽零信任等,以存取控制為關鍵,執行重點包含身分驗證、特權管理、授權機制等。多數IT專家認同:身分存取驗證是零信任安全架構的基礎,在身分確認前,使用者、裝置本身及應用程式等皆應被視為「不可信任」。

重重驗證只為安全。以微軟執行Windows裝置零信任的做法為例,系統會根據使用者身分識別、位置、裝置健康情況、服務或工作負載、資料分類及監視異常狀況等所有可用資料點進行驗證及授權;使用Just-In-Time 和Just-enough-access、風險型調適型原則和資料保護等方式限制使用者存取以保護資料,同時防止攻擊者取得存取權,也會透過保護特殊許可權角色、驗證端對端加密、流量分析等方式驅動威脅偵測,以改善安全防禦能力。資訊以密碼編譯方式儲存在安全性共同處理器信賴平台模組(TPM)中,而TPM會使用晶片組上的金鑰/密碼編譯資料與Azure憑證服務進行驗證。

| 圖一 : 零信任框架ZTA的示意圖。(source:oracle) |

|

零信任資安新趨勢1:科技龍頭導入無密碼存取

零信任基礎下,密碼及金鑰與存取管理密切相關,隨著數位載具與裝置的多元化應用,管控密碼、金鑰成為個人或企業使用者的另一個難題。「無密碼」具有更高的存取安全性,近年來,Google、Microsoft、Apple等科技龍頭都宣布支持全球資訊網聯盟(W3C)的共通無密碼登入標準Passkey(即多裝置FIDO憑證標準),以確保跨裝置、跨平台、跨系統間存取驗證的共通性。常見的無密碼驗證形式包含生物辨識(如指紋、虹膜)、PIN碼及硬體安全金鑰。

零信任資安新趨勢2:全球大廠積極布局安全晶片

晶片是科技裝置的靈魂,由於晶片在電腦運算、手機、5G、AIoT、元宇宙應用等方面扮演重要角色,安全性不容忽視。如果將資安防護比為多層保險箱,除了核心的軟體安全需要上鎖,最外層的硬體安全同樣必須上鎖。以硬體資訊安全來說,主要具備金鑰保存及實體防篡改特色,如商用電腦搭載的TPM安全晶片、防盜訴求的行車電腦驗證機制,以及Raspberry Pi相機模組v2使用ATSHA204A加密晶片等。

2018年起,Google、Apple、Microsoft等大廠已投入終端及雲端硬體晶片防護解決方案,以強化使用者身分驗證及資料存取管理防護。實體安全晶片具有多元的安全防護機制,躍升為資安解決方案主流,如行動、物聯網終端安全加密晶片SE(Secure Element),以及電腦伺服器信任模組等,已有業者整合指紋辨識、資料加密等技術,朝物聯網應用處理器方向邁進。與「零信任」概念結合,常見的防護作法包含外接硬體模組及直接在晶片中添加硬體安全模組。硬體晶片可以保護軟體層,如TPM、SE、Intel SGX、ARM TrustZone、Apple Secure Enclave、IBM SecureBlue等。

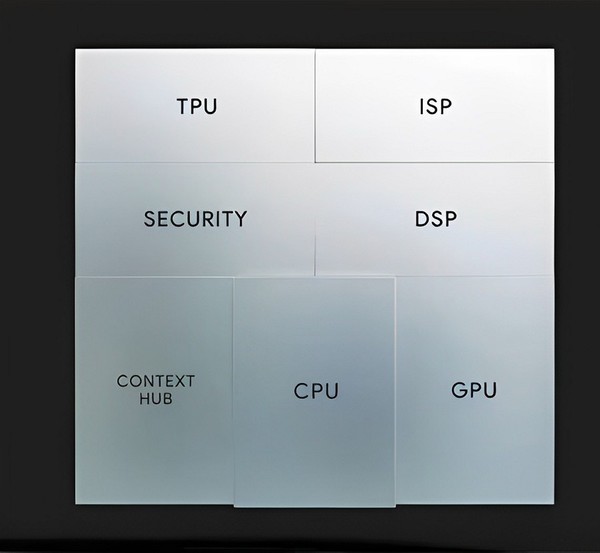

以Google 2021年推出號稱「史上最安全」的Pixel 6手機為例,採用RISC-V架構搭配高速記憶體,實驗評估,可阻擋最高層級AVA_VAN.5的攻擊,支援Android Strongbox安全機制,以保護裝置上的密碼資訊。除了Titan M2安全晶片,Pixel 6 的Tensor搭配TrustZone技術,Tensor Security Core擁有專用處理單元、加密引擎、記憶體等硬體,大幅提高資訊安全性。

| 圖二 : Google Tensor G2處理器搭配Titan M2安全防護晶片。(source:Google Store) |

|

2022年Google最新手機Pixel 7與Pixel 7 Pro採用最新Google Tensor G2搭配Titan M2安全防護晶片,Pixel 7系列內建多層安全防護機制以保護個資安全,有效應對各種複雜攻擊。使用者無論使用何種瀏覽器或應用程式,都能透過Google One VPN功能保護網路活動的安全性。Titan M2通過國際最高標準測試,安全性媲美身分證、SIM卡和金融卡的安全防護晶片;Google Tensor G2採用Android虛擬化架構,這項防護式運算技術可保護應用程式的安全。

Apple T2安全晶片則是專為Mac打造的第二代特製矽晶片,具有加密儲存空間、安全開機功能,以及增強影像訊號處理、Touch ID資料安全性等特色。其中的「開機安全性工具程式」提供三項防護功能:韌體密碼保護、安全開機以及設定允許使用的開機媒體,可以防堵未經授權存取使用者。蘋果官方指出,凡配備T2晶片的Mac電腦可在開機時啟用「安全啟動」功能,確保Mac從合法、經認證的系統啟動,以防止惡意軟體從系統最底層任意篡改。

T2晶片內建專用AES加密引擎保護SSD數據。不過,今年年初,密碼恢復公司Passware聲稱可以在10小時內破解Apple T2安全晶片,透過暴力破解取得Mac用戶的登錄憑據,該公司也透露,該方法僅適用於Intel Mac,新型的M1 Mac並不會受到影響,讓蘋果臉上的綠光淡一些。

| 圖三 : 配備T2晶片的Apple 13吋MacBook Pro。(Source:Apple) |

|

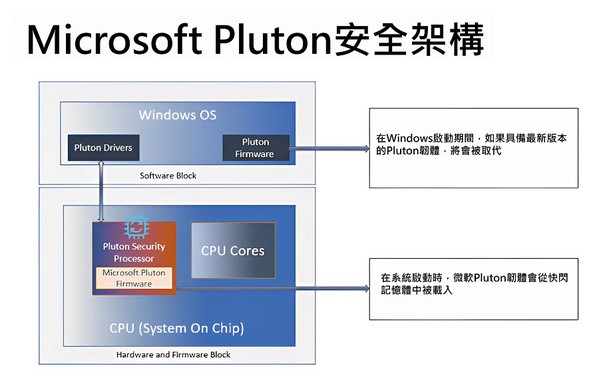

Wintel系列則是使用信賴平台模組(即TPM安全模組)。TPM技術專為硬體安全性所設計,TPM晶片則是安全的加密處理器,目的在於執行密碼編譯作業,包含多個實體安全性機制,可防止惡意軟體竄改,產生、儲存密碼編譯金鑰及限制金鑰,進行平台裝置驗證。TPM型金鑰有不同的設定方式,包含設定TPM型金鑰無法在TPM外部使用,如此可有效降低網路釣魚攻擊,防止金鑰在沒有TPM的情況下被複製及使用,此外,TPM型金鑰也可以設定成需要授權值才能使用,如果發生多次不正確授權猜測,TPM會啟用字典攻擊邏輯,防止進一步授權值猜測。

微軟2022年初宣布,將與AMD、英特爾和高通合作開發Pluton全新安全處理器,能防止Windows作業系統遭到攻擊,阻止憑據與加密密鑰被盜,大幅提升防禦物理攻擊以及從軟體錯誤中恢復的能力。

近期筆電大廠宏碁(Acer)推出的16吋OLED筆電Swift Edge,硬體除搭載AMD Ryzen PRO 6000系列處理器,也搭載與微軟合作的Pluton安全晶片,以確保使用者隱私與資料不外洩,同時還支援臉部識別等生物辨識防護,以及Noble Wedge電腦防盜鎖插槽設計,突顯安全晶片與生物辨識、防盜設計相互連結、資安多元防護趨勢。

| 圖四 : 微軟Pluton安全架構概述。(source:微軟) |

|

零信任資安熱門選項:晶片指紋(PUF)

物聯網(IoT)是產業智慧化的基礎,除了軟體及網路加密連線,實體設備同樣需要保護,因為一旦出現仿冒晶片等問題,駭客就可能透過遠端控制設備獲得金鑰及敏感資訊,造成各種損失。硬體安全技術PUF(Physically Unclonable Function)可以透過半導體製程中引入的隨機變數,讓晶片在微觀結構上產生差異化,大幅降低複製晶片的可能,讓加密金鑰更難遭破解,有效防範AI新型攻擊。PUF具有隨機性、唯一性及不可複製性等特色,成為另類「晶片指紋」,2013年起逐漸成為新世代資安「零信任」架構下的熱門選項。

有別於傳統資訊加密技術將密鑰儲存於設備中,晶片指紋(PUF)技術利用客製應用積體電路ASIC(Application Specific Integrated Circuit)或現場可程式閘陣列FPGA(Field Programmable Gate Array),透過製造時建立挑戰/反應數據庫(Challenge/Response),無須加密認證演算法就能進行設備驗證,防止身分遭竊或竄改,不僅省去將私鑰儲存於設備中的額外成本,同時降低金鑰遺失的風險。2022年5月,美國賓州大學研究團隊發表於《Nature Electronics》的最新研究進一步結合石墨烯(Graphene)特性,開發出新型低功耗、可擴展、可重構的PUF,即使面對AI攻擊也不易被入侵。

台灣的矽智財大廠力旺電子以NeoPUF為安全架構,提供唯一識別碼、安全儲存、身分認證、防偽等功能以防止資訊遭駭。作法是在每個晶片上提取量子穿隧效應產生隨機數,作為控制晶片安全性的唯一硬體密鑰,透過PUF產生的隨機數提高安全性。力旺指出,NeoFuse取代傳統eFuse做為密鑰儲存是趨勢,在物聯網、工業自動化、AI、區塊鏈、可程式邏輯閘陣列(FPGA)、自動駕駛應用上持續推展,已有客戶將PUFrt信任根IP及PUFcc安全處理器IP導入不同應用。

力旺子公司熵碼科技(PUFsecurity)2020年發表全球第一顆量子穿隧PUF技術打造的信任根解決方案PUFrt及進階方案PUFiot,透過高階晶片安全處理器提高系統的安全級別。PUFiot擁有PUFrt所有安全功能,如晶片身分識別(UID)、真亂數產生器(tRNG)、用於金鑰存儲的加密一次性可程式設計記憶體(OTP),同時新增金鑰保護功能(KWP)、公開金鑰輔助處理器(PKC)、加密引擎處理器、DMA直接記憶體存取AXI4 I/F功能,以及全面保護系統與PUFiot的防篡改電路設計,內部金鑰和資訊都受到保護,並由硬體進行存取控制。PUFiot的加密引擎可執行如金鑰交換、安全啟動或TLS、身分驗證(MAC)等安全動作,並將金鑰存儲至記憶體,還具有銷毀功能,系統管理者可永久刪除硬體金鑰。

未來資安高風險區:Metaverse及V2X

趨勢科技技術部協理張裕敏指出,隱藏最多資安風險的新興科技領域是元宇宙(Metaverse)及電動車,尤其車聯網(V2X)可能成為駭客大力發動攻擊的目標,除了將惡意程式埋進原始碼或公版程式,遠端入侵車內娛樂、導航或自動駕駛系統,甚至煞車系統、車門、各處感測器都可能是攻擊目標,可能對行車安全造成重大影響。

隨著AI、IoT、V2X等技術推展,車用晶片安全引起高度關注,任何未檢測到的漏洞或經由韌體造成的損壞都可能引發晶片故障、拒絕服務,或讓敏感資訊外洩,除了車損,還會產生更多損失。從源頭防患未然,軟硬體防護雙管齊下,就能提高終端設備的安全性,降低遭駭風險。

**刊頭圖(source: evs.com)